NETSTAT 옵션

2010. 9. 6. 09:21ㆍ99. 정리전 - IT/29. IT 잡동지식

NETSTAT는 윈도우에서 컴퓨터의 네트워크 상태를 알려주고 컴퓨터와 연결 되었거나 연결될 목록을 프로토콜과 함께 열려있는 포트, 이 포트들이 어떻게 사용되고 있는지 보여주는 도스 명령어이고 상황에 따라 백신이나 방화벽같은 보안 프로그램을 사용하지 않고도 해킹툴을 진단할 수 있습니다.

만일 알 수 없는 포트가 있거나 31337, 12345, 54321과 같이 트로이 목마가 사용하는 포트가 열려 있을때는 해킹에 대한 점검이 필요합니다.

악성코드 감염 증상

· 성인 광고창 Pop-up

· IE 시작 페이지가 강제로 변경 됨

· 주소를 입력하면 다른 곳을로 접속 됨

· 시스템 설정이 변경 됨

· 컴퓨터, 인터넷 속도 저하

· 건들지 않은 파일이 수정, 삭제됨

특히 열려진 포트로 특정 IP가 접속해 있다면 시스템이 해킹 당하고 있다고 볼 수 있는데

netstat 명령어는 인터넷에 연결된 모든 프로세스를 종료한 후에 좀더 정확한 탐지가 가능합니다.

Netstat 표시 옵션은 다음과 같습니다.

NETSTAT (-a), (-b), (-e), (-n), (-o), (-p 프로토콜), (-r), (-s), (-v), 시간

-a

모든 연결 및 수신 대기 포트를 표시합니다.

-b

각 연결 또는 수신 대기 포트를 만드는 데 관련된 실행 프로그램을 표시합니다.

잘 알려진 실행 프로그램에서 여러 독립 구성 요소를 호스팅하는 경우에는 연결 또는

수신 대기 포트를 만드는 데 관련된 구성 요소의 시퀀스가 표시됩니다.

이런 경우에는 실행 프로그램 이름이 아래쪽 대괄호 안에 표시되어 있고

위에는 TCP/IP에 도달할 때까지 호출된 구성 요소가 표시되어 있습니다.

이 옵션은 시간이 오래 걸릴 수 있으며 사용 권한이 없으면 실패합니다.

-e

이더넷 통계를 표시합니다. 이 옵션은 -s 옵션과 같이 사용될 수 있습니다.

-n

주소 및 포트 번호를 숫자 형식으로 표시합니다.

-O

각 연결의 소유자 프로세스 ID를 표시합니다.

-p 프로토콜

지정한 프로토콜에 해당되는 연결을 표시합니다.

프로토콜은 TCP, UDP, TCPv6 또는 UDPv6 중 하나입니다.

-s 옵션과 함께 사용하여 프로토콜별 통계를 표시할 경우 프로토콜은

IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 또는 UDPv6 중 하나입니다.

-r

라우팅 테이블을 표시합니다.

-s

프로토콜별로 통계를 표시합니다.

기본값으로 IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 및 UDPv6에 관한 통계를 표시합니다.

-p 옵션을 함께 사용하면 기본값의 일부 집합에 대한 통계만 표시할 수 있습니다.

-v

-b 옵션과 함께 사용하면 모든 실행 프로그램에 대한 연결 또는 수신 대기 포트를 만드는 데

관련된 구성 요소의 시퀀스를 표시합니다.

시간

다음 화면으로 이동하기 전에 지정한 시간 동안 선택한 통계를 다시 표시합니다.

통계 표시를 중단하려면 CTRL+C를 누르십시오.

시작 > 실행 > CMD 혹은 시작 > 모든 프로그램 > 보조 프로그램 > 명령 프롬프트를 실행합니다.

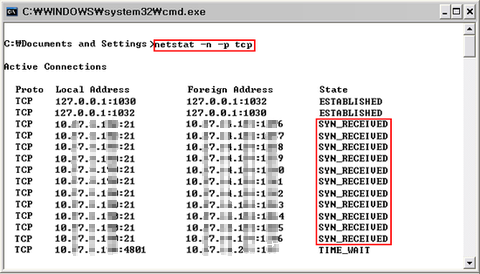

컴퓨터가 공격을 당하고 있다고 생각되면 netstat -n -p tcp를 실행

· TIME_WAIT : 이미 해당 사이트와 연결이 종료 되었거나 다음 연결을 위해 대기

· SYN_SENT : 접속하기 위해 패킷을 전송했다는 뜻

· SYN_RECEIVED : 연결요구에 의한 응답을 준 후에 확인메세지를 기다리고 있는 상태

· ESTABLISHED : 위 3단계 연결과정이 모두 종료된 후에 연결이 완료된 상태

· FIN-WAIT1, CLOSE-WAIT, FIN-WAIT2 : 연결종료를 위해 종료 요청을 받은 후의 종료과정

· CLOSING : 전송된 메시지가 유실된 상태를 나타낸다.

· CLOSED : 연결이 완전히 종료된 상태

SYN_RECEIVED 상태의 접속이 많이 보인다면 SYN 공격이 진행되고 있다고 의심해 볼 필요가 있습니다.

단, 무조건 DOS 공격으로 간주해서는 안됩니다.

바이러스 진단 하기

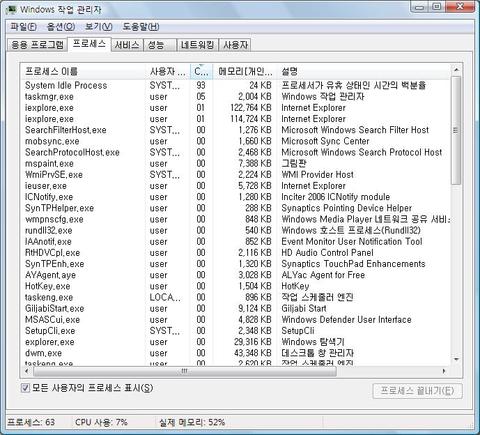

1. 바이러스나 해킹의 우려가 보여진다면 작업관리자를 실행하여 CPU를 과도하게 사용하고 있는

프로세스를 탐지하여 불필요한 서비스는 제거하고 의심가는 프로세스를 진단합니다.

작업 관리자 (작업 표시줄 빈 공간에서 오른쪽 클릭 / ctrl + alt + del / 제어판)

· svchost.exe : 윈도우 dll 파일의 프로세스를 관리.

dll 실행 프로그램이 많으면 svchost.exe가여러 개 생성

· services.exe : 윈도우에서 백그라운드로 실행되는 서비스 관리자

· lsass.exe : 사용자 인증과 보안관련 관리 프로세스

· system idle process : CPU의 사용 상태.

윈도우에서 다른 작업을 실행하지 않은 상황에서는보통 98~99%

· internat.exe : 입력 도구 모음 관련 실행 파일

· taskmgr.exe : 작업 관리자의 실행 파일. 작업 관리자를 실행하였을 때 나타남

· csrss.exe : 16bit 가상 MS-DOS 모드를 관리

· winlogon.exe : 사용자 로그온에 관리 프로세스

· mstask.exe : 예약 작업 관리 프로세스

· smss.exe : 사용자 세션 관리자. winlogon과 csrss.exe 프로세스를 실행

· system : 윈도우 기본 프로세스

· spoolsrv.exe : 프린터를 사용할 때의 스풀링 서비스

· winmgmt.exe : 윈도우 클라이언트와 관련된 작업 실행.

즉 클라이언트의 요청에 따라 초기화 작업 등을 실행

이 외에 CPU 점유율을 많이 차지 하는 프로세스에 대한 바이러스 점검과 불필요한 프로그램 제거

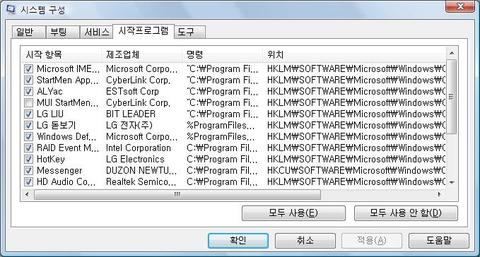

2. 특정 바이러스나 악성 코드는 윈도우 레지스트리에 키 값을 설정하므로 부팅과 동시에

실행되기도 합니다. 백신 프로그램을 사용할 수 있겠지만 수동으로 설정하는 방법은 다음과 같습니다.

· IMJPMIG : ctfmon과 관련된 프로그램으로 함께 실행되어야 함

· TINTSETP : IMJPMIG, ctfmon과 함께 한영 입력 관리

· LoadPowerProfile : 전원 관리 프로그램

이 외 백신 프로그램이나 사용자가 이용하는 프로그램을 제외한 다른 나머지 시작 프로그램은 사용하지 않아도 무방합니다.

평상 시 윈도우즈 보안 업데이트는 모두 진행하고 최신 버전의 백신 프로그램으로 정기적으로 바이러스 및 악성 코드 검사를 진행하여 미리 예방하는 것이 가장 좋습니다.

만일 알 수 없는 포트가 있거나 31337, 12345, 54321과 같이 트로이 목마가 사용하는 포트가 열려 있을때는 해킹에 대한 점검이 필요합니다.

악성코드 감염 증상

· 성인 광고창 Pop-up

· IE 시작 페이지가 강제로 변경 됨

· 주소를 입력하면 다른 곳을로 접속 됨

· 시스템 설정이 변경 됨

· 컴퓨터, 인터넷 속도 저하

· 건들지 않은 파일이 수정, 삭제됨

특히 열려진 포트로 특정 IP가 접속해 있다면 시스템이 해킹 당하고 있다고 볼 수 있는데

netstat 명령어는 인터넷에 연결된 모든 프로세스를 종료한 후에 좀더 정확한 탐지가 가능합니다.

Netstat 표시 옵션은 다음과 같습니다.

NETSTAT (-a), (-b), (-e), (-n), (-o), (-p 프로토콜), (-r), (-s), (-v), 시간

-a

모든 연결 및 수신 대기 포트를 표시합니다.

-b

각 연결 또는 수신 대기 포트를 만드는 데 관련된 실행 프로그램을 표시합니다.

잘 알려진 실행 프로그램에서 여러 독립 구성 요소를 호스팅하는 경우에는 연결 또는

수신 대기 포트를 만드는 데 관련된 구성 요소의 시퀀스가 표시됩니다.

이런 경우에는 실행 프로그램 이름이 아래쪽 대괄호 안에 표시되어 있고

위에는 TCP/IP에 도달할 때까지 호출된 구성 요소가 표시되어 있습니다.

이 옵션은 시간이 오래 걸릴 수 있으며 사용 권한이 없으면 실패합니다.

-e

이더넷 통계를 표시합니다. 이 옵션은 -s 옵션과 같이 사용될 수 있습니다.

-n

주소 및 포트 번호를 숫자 형식으로 표시합니다.

-O

각 연결의 소유자 프로세스 ID를 표시합니다.

-p 프로토콜

지정한 프로토콜에 해당되는 연결을 표시합니다.

프로토콜은 TCP, UDP, TCPv6 또는 UDPv6 중 하나입니다.

-s 옵션과 함께 사용하여 프로토콜별 통계를 표시할 경우 프로토콜은

IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 또는 UDPv6 중 하나입니다.

-r

라우팅 테이블을 표시합니다.

-s

프로토콜별로 통계를 표시합니다.

기본값으로 IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP 및 UDPv6에 관한 통계를 표시합니다.

-p 옵션을 함께 사용하면 기본값의 일부 집합에 대한 통계만 표시할 수 있습니다.

-v

-b 옵션과 함께 사용하면 모든 실행 프로그램에 대한 연결 또는 수신 대기 포트를 만드는 데

관련된 구성 요소의 시퀀스를 표시합니다.

시간

다음 화면으로 이동하기 전에 지정한 시간 동안 선택한 통계를 다시 표시합니다.

통계 표시를 중단하려면 CTRL+C를 누르십시오.

시작 > 실행 > CMD 혹은 시작 > 모든 프로그램 > 보조 프로그램 > 명령 프롬프트를 실행합니다.

컴퓨터가 공격을 당하고 있다고 생각되면 netstat -n -p tcp를 실행

· TIME_WAIT : 이미 해당 사이트와 연결이 종료 되었거나 다음 연결을 위해 대기

· SYN_SENT : 접속하기 위해 패킷을 전송했다는 뜻

· SYN_RECEIVED : 연결요구에 의한 응답을 준 후에 확인메세지를 기다리고 있는 상태

· ESTABLISHED : 위 3단계 연결과정이 모두 종료된 후에 연결이 완료된 상태

· FIN-WAIT1, CLOSE-WAIT, FIN-WAIT2 : 연결종료를 위해 종료 요청을 받은 후의 종료과정

· CLOSING : 전송된 메시지가 유실된 상태를 나타낸다.

· CLOSED : 연결이 완전히 종료된 상태

SYN_RECEIVED 상태의 접속이 많이 보인다면 SYN 공격이 진행되고 있다고 의심해 볼 필요가 있습니다.

단, 무조건 DOS 공격으로 간주해서는 안됩니다.

바이러스 진단 하기

1. 바이러스나 해킹의 우려가 보여진다면 작업관리자를 실행하여 CPU를 과도하게 사용하고 있는

프로세스를 탐지하여 불필요한 서비스는 제거하고 의심가는 프로세스를 진단합니다.

작업 관리자 (작업 표시줄 빈 공간에서 오른쪽 클릭 / ctrl + alt + del / 제어판)

· svchost.exe : 윈도우 dll 파일의 프로세스를 관리.

dll 실행 프로그램이 많으면 svchost.exe가여러 개 생성

· services.exe : 윈도우에서 백그라운드로 실행되는 서비스 관리자

· lsass.exe : 사용자 인증과 보안관련 관리 프로세스

· system idle process : CPU의 사용 상태.

윈도우에서 다른 작업을 실행하지 않은 상황에서는보통 98~99%

· internat.exe : 입력 도구 모음 관련 실행 파일

· taskmgr.exe : 작업 관리자의 실행 파일. 작업 관리자를 실행하였을 때 나타남

· csrss.exe : 16bit 가상 MS-DOS 모드를 관리

· winlogon.exe : 사용자 로그온에 관리 프로세스

· mstask.exe : 예약 작업 관리 프로세스

· smss.exe : 사용자 세션 관리자. winlogon과 csrss.exe 프로세스를 실행

· system : 윈도우 기본 프로세스

· spoolsrv.exe : 프린터를 사용할 때의 스풀링 서비스

· winmgmt.exe : 윈도우 클라이언트와 관련된 작업 실행.

즉 클라이언트의 요청에 따라 초기화 작업 등을 실행

이 외에 CPU 점유율을 많이 차지 하는 프로세스에 대한 바이러스 점검과 불필요한 프로그램 제거

2. 특정 바이러스나 악성 코드는 윈도우 레지스트리에 키 값을 설정하므로 부팅과 동시에

실행되기도 합니다. 백신 프로그램을 사용할 수 있겠지만 수동으로 설정하는 방법은 다음과 같습니다.

시작 > 실행 > msconfig 입력

· IMJPMIG : ctfmon과 관련된 프로그램으로 함께 실행되어야 함

· TINTSETP : IMJPMIG, ctfmon과 함께 한영 입력 관리

· LoadPowerProfile : 전원 관리 프로그램

이 외 백신 프로그램이나 사용자가 이용하는 프로그램을 제외한 다른 나머지 시작 프로그램은 사용하지 않아도 무방합니다.

평상 시 윈도우즈 보안 업데이트는 모두 진행하고 최신 버전의 백신 프로그램으로 정기적으로 바이러스 및 악성 코드 검사를 진행하여 미리 예방하는 것이 가장 좋습니다.

[출처] PC 보안 - Netstat|작성자 흥이셔